Импорт данных из УФС — различия между версиями

(→Ссылки по теме) |

|||

| (не показаны 6 промежуточных версий 1 участника) | |||

| Строка 8: | Строка 8: | ||

Далее предполагается, что у вас есть логин и пароль, позволяющие получить доступ к своей электронной кассе на сайте УФС. | Далее предполагается, что у вас есть логин и пароль, позволяющие получить доступ к своей электронной кассе на сайте УФС. | ||

| − | + | Если для связи с УФС планируется использовать защищенный протокол (то есть URL-адрес начинается с https://), то вам потребуется действительный сертификат, которому доверяет УФС. В этом случае нужно будет приобрести сертификат, подписанный доверенным центром сертификации, таким как Verisign или Thawte, и использовать его для связи с УФС. | |

| − | + | ||

| − | + | ||

| − | Далее предполагается, что у вас есть доверенный сертификат для УФС и файл хранилища с этим сертификатом расположен в папке на машине, где установлен сервер {{an}}. | + | Если же вы решите для связи с УФС использовать обычный протокол, (то есть URL-адрес начинается с http://), то никаких сертификатов не нужно. Это более простой, но менее безопасный вариант. |

| + | |||

| + | Далее предполагается, что если используется защищенное соединение, то у вас есть доверенный сертификат для УФС и файл хранилища с этим сертификатом расположен в папке на машине, где установлен сервер {{an}}. Если используется незащищенное соединение, то никаких дополнительных требований относительно сертификата выполнять не требуется. | ||

== Настройка партнерской электронной кассы УФС == | == Настройка партнерской электронной кассы УФС == | ||

| − | На электронной кассе партнера УФС нужно задать основной URL-адрес, по которому УФС будет отправлять обменные файлы с выписанными билетами. На снимке экрана показан пример настройки основного URL-адреса (адрес выделен красной рамкой). | + | На электронной кассе партнера УФС нужно задать основной URL-адрес, по которому УФС будет отправлять обменные файлы с выписанными билетами. На снимке экрана показан пример настройки основного URL-адреса (адрес выделен красной рамкой) в варианте с защищенным соединением. |

[[image:UFS_URL.png|600px]] | [[image:UFS_URL.png|600px]] | ||

| + | |||

| + | {{warn|В поле '''Интеграция с бэкофис''' должно быть значение по умолчанию — '''Новый протокол''', иначе работоспособность импорта данных не гарантируется.}} | ||

== Конфигурирование {{an}} == | == Конфигурирование {{an}} == | ||

| Строка 40: | Строка 42: | ||

#com.gridnine.xtrip.server.tomcat.ufs.keyPass = 123456 | #com.gridnine.xtrip.server.tomcat.ufs.keyPass = 123456 | ||

#com.gridnine.xtrip.server.tomcat.ufs.default = false </pre> | #com.gridnine.xtrip.server.tomcat.ufs.default = false </pre> | ||

| − | </li> | + | </li> |

<li>Удалите знак комментария «решетка» (#) во всех строках.</li> | <li>Удалите знак комментария «решетка» (#) во всех строках.</li> | ||

| − | <li> | + | <li>Выполните одну из следующих операций: |

| + | <ul> | ||

| + | <li>Если используется ''защищенное'' соединение: | ||

| + | <ol> | ||

| + | <li>В строке с параметром com.gridnine.xtrip.server.tomcat.ufs.keystoreFile и укажите путь к файлу хранилища с доверенным сертификатом, например если ваш файл называется certstore.key и его путь <tt> D:\certificates</tt>, то этот параметр надо задать так: | ||

<pre>com.gridnine.xtrip.server.tomcat.ufs.keystoreFile = D:\certificates\certstore.jks</pre> | <pre>com.gridnine.xtrip.server.tomcat.ufs.keystoreFile = D:\certificates\certstore.jks</pre> | ||

</li> | </li> | ||

| − | <li>В | + | <li>В параметре com.gridnine.xtrip.server.tomcat.ufs.keystorePass вместо ''123456'' задайте пароль хранилища сертификатов, например: |

<pre> com.gridnine.xtrip.server.tomcat.ufs.keystorePass = P@ssw0rd1</pre> | <pre> com.gridnine.xtrip.server.tomcat.ufs.keystorePass = P@ssw0rd1</pre> | ||

</li> | </li> | ||

| − | <li>В | + | <li>В параметре com.gridnine.xtrip.server.tomcat.ufs.keyPass вместо ''123456'' задайте пароль шифрования закрытого ключа сертификата, например: |

<pre> com.gridnine.xtrip.server.tomcat.ufs.keyPass = P@ssw0rd2</pre> | <pre> com.gridnine.xtrip.server.tomcat.ufs.keyPass = P@ssw0rd2</pre> | ||

</li> | </li> | ||

| + | </ol> | ||

| + | </li> | ||

| + | <li>Если используется ''незащищенное'' соединение, настройте параметры, как показано ниже: | ||

| + | <pre>com.gridnine.xtrip.server.tomcat.ufs.port = 8443 | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.protocol = org.apache.coyote.http11.Http11Protocol | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.proxyName = | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.proxyPort = | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.secure = false | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.scheme = http | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.URIEncoding = utf-8 | ||

| + | com.gridnine.xtrip.server.tomcat.ufs.default = false </pre> | ||

| + | В начале всех остальных строк добавьте знак комментария «решетка» (#). | ||

| + | </ul> | ||

| + | </li> | ||

<li>При необходимости измените порт передачи обменных файлов, например чтобы изменить порт на 8888, в параметре com.gridnine.xtrip.server.tomcat.ufs.port изменить значение на 8888, например: | <li>При необходимости измените порт передачи обменных файлов, например чтобы изменить порт на 8888, в параметре com.gridnine.xtrip.server.tomcat.ufs.port изменить значение на 8888, например: | ||

<pre> com.gridnine.xtrip.server.tomcat.ufs.port = 8888</pre> | <pre> com.gridnine.xtrip.server.tomcat.ufs.port = 8888</pre> | ||

| Строка 60: | Строка 80: | ||

<li>Перезагрузите сервер {{an}}.</li> | <li>Перезагрузите сервер {{an}}.</li> | ||

</ol> | </ol> | ||

| − | + | <!-- при необходимости этот раздел можно удалить | |

=== Создание самоподписанного сертификата === | === Создание самоподписанного сертификата === | ||

В этом разделе приводится инструкция по созданию самоподписанных сертификатов c помощью Java-утилиты keytool.exe. Эта утилита входит в состав Java JDK или JRE, поэтому на машине должен быть установлен как минимум один из этих пакетов. Утилита keytool.exe обычно находится в подпапке bin установочной папки Java. | В этом разделе приводится инструкция по созданию самоподписанных сертификатов c помощью Java-утилиты keytool.exe. Эта утилита входит в состав Java JDK или JRE, поэтому на машине должен быть установлен как минимум один из этих пакетов. Утилита keytool.exe обычно находится в подпапке bin установочной папки Java. | ||

| Строка 72: | Строка 92: | ||

где <br> | где <br> | ||

| − | <наименование_сертификата> — наименование сертификата в хранилище, например mycertificate<br> | + | <''наименование_сертификата''> — наименование сертификата в хранилище, например mycertificate<br> |

| − | <пароль_ключа> — ключ шифрования закрытого ключа, например P@ssw0rd1<br> | + | <''пароль_ключа''> — ключ шифрования закрытого ключа, например P@ssw0rd1<br> |

| − | <пароль_хранилища> — ключ шифрования хранилища, например P@ssw0rd2 | + | <''пароль_хранилища''> — ключ шифрования хранилища, например P@ssw0rd2 |

Запомните указанные значения — они потребуются позже. | Запомните указанные значения — они потребуются позже. | ||

| Строка 84: | Строка 104: | ||

Вновь созданный сертификат автоматически размещается в созданном локальном хранилище сертификатов (в данном случае это файл keystore.jks). | Вновь созданный сертификат автоматически размещается в созданном локальном хранилище сертификатов (в данном случае это файл keystore.jks). | ||

</li> | </li> | ||

| − | <li>Чтобы передать созданный сертификат в УФС, извлеките сертификат из вновь созданного локального хранилища (то есть из файла keystore. | + | <li>Чтобы передать созданный сертификат в УФС, извлеките сертификат из вновь созданного локального хранилища (то есть из файла keystore.jks) следующей командой: |

<pre>keytool -export -keystore keystore.jks -alias <псевдоним_сертификата> -file <имя_файла_сертификата></pre> | <pre>keytool -export -keystore keystore.jks -alias <псевдоним_сертификата> -file <имя_файла_сертификата></pre> | ||

| Строка 90: | Строка 110: | ||

где | где | ||

| − | <наименование_сертификата> — наименование сертификата в хранилище, заданное при его создании, например mycertificate, | + | <''наименование_сертификата''> — наименование сертификата в хранилище, заданное при его создании, например mycertificate, |

| − | <имя_файла_сертификата> — имя файла, куда надо экспортировать сертификат, например mycertificate.cert | + | <''имя_файла_сертификата''> — имя файла, куда надо экспортировать сертификат, например mycertificate.cert |

</li> | </li> | ||

<li>В ответ на запрос пароля шифрования закрытого ключа, введите пароль, заданный во время создания сертификата (в данном случае это P@ssw0rd1).</li> | <li>В ответ на запрос пароля шифрования закрытого ключа, введите пароль, заданный во время создания сертификата (в данном случае это P@ssw0rd1).</li> | ||

| Строка 97: | Строка 117: | ||

<li>Отправьте полученный файл сертификата в техническую службу УФС с запросом на добавление его в качестве доверенного сертификата.</li> | <li>Отправьте полученный файл сертификата в техническую службу УФС с запросом на добавление его в качестве доверенного сертификата.</li> | ||

</ol> | </ol> | ||

| − | + | --> | |

== Ссылки по теме == | == Ссылки по теме == | ||

| − | * [[ | + | * [[Железнодорожные билеты]] |

Текущая версия на 18:04, 14 июня 2018

Стандартный механизм импорта обменных файлов в Mid Office Manager предусматривает копирование этих файлов в специальные «обменные папки» Mid Office Manager, откуда приложение автоматически их загружает и обрабатывает. Но импорт обменных файлов УФС существенно отличается от стандартного механизма импорта в Mid Office Manager из других систем. Во-первых, обменные файлы УФС передаются по протоколу HTTP по заранее согласованному URL-адресу получателя, в качестве которого в данном случае выступает Mid Office Manager. Во-вторых УФС самостоятельно инициирует передачу обменных файлов по указанному адресу, не предоставляя возможность получения файлов «по запросу». То есть после выписки билетов, система УФС автоматически формирует обменный файл и отправляет его по указанному URL-адресу.

Здесь рассказывается, как настроить Mid Office Manager для автоматической загрузки обменных файлов из УФС.

Содержание |

[править] Предварительные условия

Прежде чем настраивать Mid Office Manager для взаимодействия с УФС нужно заключить агентский договор с УФС и получить логин и пароль, которые нужны для доступа к электронной кассе агента на сайте УФС, где выполняется выписка билетов через УФС.

Далее предполагается, что у вас есть логин и пароль, позволяющие получить доступ к своей электронной кассе на сайте УФС.

Если для связи с УФС планируется использовать защищенный протокол (то есть URL-адрес начинается с https://), то вам потребуется действительный сертификат, которому доверяет УФС. В этом случае нужно будет приобрести сертификат, подписанный доверенным центром сертификации, таким как Verisign или Thawte, и использовать его для связи с УФС.

Если же вы решите для связи с УФС использовать обычный протокол, (то есть URL-адрес начинается с http://), то никаких сертификатов не нужно. Это более простой, но менее безопасный вариант.

Далее предполагается, что если используется защищенное соединение, то у вас есть доверенный сертификат для УФС и файл хранилища с этим сертификатом расположен в папке на машине, где установлен сервер Mid Office Manager. Если используется незащищенное соединение, то никаких дополнительных требований относительно сертификата выполнять не требуется.

[править] Настройка партнерской электронной кассы УФС

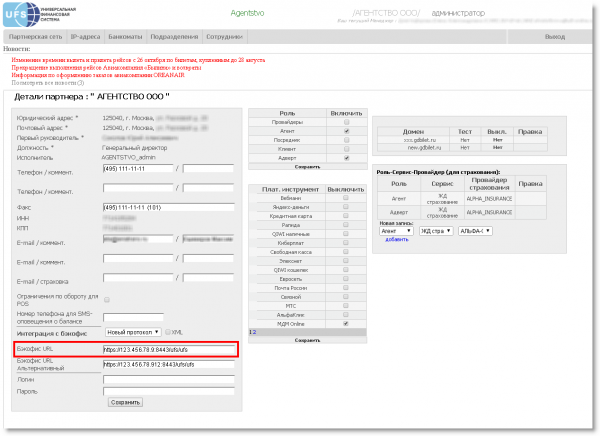

На электронной кассе партнера УФС нужно задать основной URL-адрес, по которому УФС будет отправлять обменные файлы с выписанными билетами. На снимке экрана показан пример настройки основного URL-адреса (адрес выделен красной рамкой) в варианте с защищенным соединением.

| |

В поле Интеграция с бэкофис должно быть значение по умолчанию — Новый протокол, иначе работоспособность импорта данных не гарантируется. |

[править] Конфигурирование Mid Office Manager

Поскольку обменные файлы из УФС поступают по протоколу HTTP на URL-адрес агентства, в Mid Office Manager нужно настроить службу, способную принимать такие файлы по этому механизму. Далее приводятся соответствующие инструкции по конфигурированию Mid Office Manager.

Чтобы настроить автоматический импорт обменных файлов УФС:

- В подпапке ..\server\config\xtrip\server папки сервера Mid Office Manager откройте файл boot.properties в текстовом редакторе.

- Найдите следующие строки:

#com.gridnine.xtrip.server.tomcat.ufs.port = 8443 #com.gridnine.xtrip.server.tomcat.ufs.protocol = org.apache.coyote.http11.Http11Protocol #com.gridnine.xtrip.server.tomcat.ufs.proxyName = #com.gridnine.xtrip.server.tomcat.ufs.proxyPort = #com.gridnine.xtrip.server.tomcat.ufs.secure = true #com.gridnine.xtrip.server.tomcat.ufs.scheme = https #com.gridnine.xtrip.server.tomcat.ufs.URIEncoding = utf-8 #com.gridnine.xtrip.server.tomcat.ufs.SSLEnabled = true #com.gridnine.xtrip.server.tomcat.ufs.sslProtocol = TLS #com.gridnine.xtrip.server.tomcat.ufs.clientAuth = false #com.gridnine.xtrip.server.tomcat.ufs.keystoreFile = C://keystore.key #com.gridnine.xtrip.server.tomcat.ufs.keystorePass = 123456 #com.gridnine.xtrip.server.tomcat.ufs.keyPass = 123456 #com.gridnine.xtrip.server.tomcat.ufs.default = false

- Удалите знак комментария «решетка» (#) во всех строках.

- Выполните одну из следующих операций:

- Если используется защищенное соединение:

- В строке с параметром com.gridnine.xtrip.server.tomcat.ufs.keystoreFile и укажите путь к файлу хранилища с доверенным сертификатом, например если ваш файл называется certstore.key и его путь D:\certificates, то этот параметр надо задать так:

com.gridnine.xtrip.server.tomcat.ufs.keystoreFile = D:\certificates\certstore.jks

- В параметре com.gridnine.xtrip.server.tomcat.ufs.keystorePass вместо 123456 задайте пароль хранилища сертификатов, например:

com.gridnine.xtrip.server.tomcat.ufs.keystorePass = P@ssw0rd1

- В параметре com.gridnine.xtrip.server.tomcat.ufs.keyPass вместо 123456 задайте пароль шифрования закрытого ключа сертификата, например:

com.gridnine.xtrip.server.tomcat.ufs.keyPass = P@ssw0rd2

- В строке с параметром com.gridnine.xtrip.server.tomcat.ufs.keystoreFile и укажите путь к файлу хранилища с доверенным сертификатом, например если ваш файл называется certstore.key и его путь D:\certificates, то этот параметр надо задать так:

- Если используется незащищенное соединение, настройте параметры, как показано ниже:

com.gridnine.xtrip.server.tomcat.ufs.port = 8443 com.gridnine.xtrip.server.tomcat.ufs.protocol = org.apache.coyote.http11.Http11Protocol com.gridnine.xtrip.server.tomcat.ufs.proxyName = com.gridnine.xtrip.server.tomcat.ufs.proxyPort = com.gridnine.xtrip.server.tomcat.ufs.secure = false com.gridnine.xtrip.server.tomcat.ufs.scheme = http com.gridnine.xtrip.server.tomcat.ufs.URIEncoding = utf-8 com.gridnine.xtrip.server.tomcat.ufs.default = false

В начале всех остальных строк добавьте знак комментария «решетка» (#).

- Если используется защищенное соединение:

- При необходимости измените порт передачи обменных файлов, например чтобы изменить порт на 8888, в параметре com.gridnine.xtrip.server.tomcat.ufs.port изменить значение на 8888, например:

com.gridnine.xtrip.server.tomcat.ufs.port = 8888

- Если вы используете прокси-сервер, в параметрах com.gridnine.xtrip.server.tomcat.ufs.proxyName и com.gridnine.xtrip.server.tomcat.ufs.proxyPort задайте соответственно адрес и порт прокси-сервера.

- Сохраните и закройте файл boot.properties.

- Перезагрузите сервер Mid Office Manager.